Il est de la responsabilité de chaque entreprise de protéger et de sauvegarder ses données Microsoft 365.

Comment migrer avec succès son infrastructure sur un environnement cloud ?

En tant qu’expert de l’externalisation et de la sécurisation des serveurs, Promosoft Informatique a accompagné la société Aris dans la migration de son infrastructure vers un environnement cloud.

Quels sont les signaux qui indiquent que vous devez changer de solution de sécurité pour vos terminaux ?

Les cyberattaques réussies se multiplient et elles sont de plus en plus sophistiquées.

C’est pourquoi, les utilisateurs doivent être attentifs aux signaux susceptibles de les alerter lorsqu’une solution ne sécurise pas correctement leurs appareils et les points d’accès à leur réseau.

Les 3 bonnes raisons de sauvegarder vos données stockées dans le Cloud

Trop d’entreprises utilisent des outils de cloud computing sans se soucier de la sauvegarde de leurs données. Pourtant la responsabilité de la protection des données incombe à l’utilisateur.

L’authentification multifactorielle (MFA) se doit d’être résistante aux hameçonnages

De nombreuses personnes font confiance à l’authentification multifactorielle comme solution de sécurité, mais ce n’est peut-être pas le moyen le plus efficace de protéger vos données.

9 pratiques efficaces pour garantir la sécurité de vos usages pro-perso

La transformation digitale et l’avènement du télétravail ont modifié nos façons de travailler. Désormais, il est possible d’accéder à un environnement de travail à n’importe quel moment, de n’importe quel endroit et de n’importe quel appareil via une simple connexion internet.

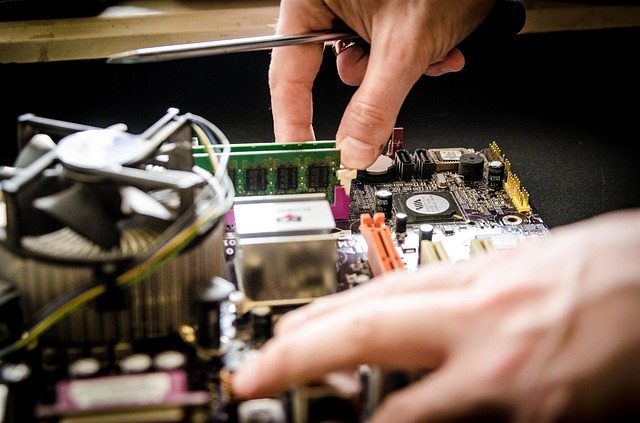

Audit informatique – C’Chartres Tourisme témoigne sur l’accompagnement de Promosoft

Le système d’information d’une entreprise ou d’une administration est soumis à l’usure du matériel, à l’évolution des logiciels et aux risques de mauvaises manipulations et de piratage. La réalisation d’un audit informatique peut être une bonne solution pour faire le point sur l’état du système et ainsi identifier ses faiblesses et ses points d’amélioration.

Comment vous protéger contre les ransomwares ?

La fréquence des attaques par ransomware est en augmentation constante, avec des tactiques et des contraintes toujours plus ciblées, plus destructrices et plus difficiles à détecter rapidement.

Pourquoi faire un audit informatique ?

Le système d’information d’une entreprise est soumis à l’usure du matériel, à l’évolution des logiciels et aux risques de mauvaises manipulations et de piratage. La réalisation d’un audit informatique peut être une bonne solution pour faire le point sur l’état du système.

Les mesures à ne pas négliger pour bien télétravailler

Le gouvernement incite de plus en plus les entreprises à faire télétravailler leurs collaborateurs. Dans ce contexte, le rôle des équipes IT va être de s’assurer que les systèmes informatiques restent opérationnels et accessibles aux employés tout en garantissant que les données sensibles de l’entreprise restent protégées.

Qu’est-ce que le phishing ?

On nous le répète souvent mais derrière notre ordinateur, nous sommes toujours très vulnérables. En effet, quand les hackers ne tentent pas d’attaquer notre ordinateur en profitant de ses failles, ils recourent au phishing, un procédé par lequel il mise sur la faille humaine pour obtenir des données confidentielles.

Qu’est-ce que le Business Process outsourcing ?

Le Business Process outsourcing est un processus de délocalisation de certaines missions informatiques. L’entreprise délègue à un prestataire qualifié l’intégralité d’un métier qu’elle ne peut réaliser.

Qu’est-ce que le Plan de Reprise d’Activité ?

Inondation, incendie, panne… les sinistres n’arrivent pas qu’aux autres, et envisager le pire est indispensable pour que votre entreprise survive à une catastrophe. Dans le domaine informatique, cela donne le PRA, ou plan de reprise d’activité, un document qui permet de garder la tête hors de l’eau lorsque rien ne va plus.

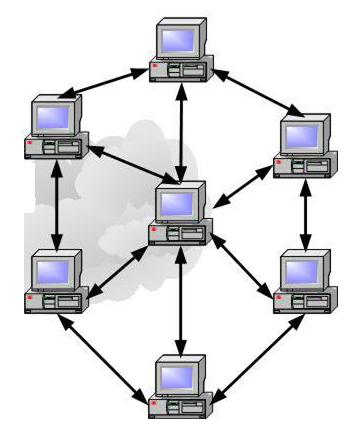

Quel est le rôle de l’administrateur réseau en entreprise ?

Tout réseau informatique a besoin d’un chef d’orchestre… C’est l’administrateur réseau, qui veille à son bon fonctionnement : portrait d’une profession qui joue un rôle essentiel dans les entreprises.

Lutter contre le spam en entreprise

La lutte contre le spam en entreprise est devenue une véritable priorité pour les managers et les chefs d’entreprise qui cherchent à se protéger et à désengorger leurs boîtes emails assaillis par les spams.

Les attaques informatiques les plus répandues

On le néglige souvent mais le risque d’attaque informatique d’un ordinateur connecté au réseau est important. Toutefois, les « attaques informatiques », pouvant être définies comme l’exploitation d’une faille dans un système, peuvent prendre de nombreuses formes. Voici donc une liste non exhaustive des attaques les plus répandues.

Comment réagir face à une attaque informatique ?

Les attaques informatiques sont de plus en plus problématiques et doivent mener à une réaction la plus rapide et la plus efficace possible afin de traiter l’attaque de la meilleure des façons.

Bien choisir son prestataire en maintenance informatique

Choisir un prestataire de maintenance informatique peut s’avérer un vrai casse-tête, tant les sociétés spécialisées dans le domaine sont nombreuses. Voici donc quelques conseils qui aideront à séparer le bon grain de l’ivraie, et à sélectionner le prestataire qui répondra le mieux à vos besoins.

Pré-installation de Superfish, la mauvaise idée de LENOVO

Mise à jour : Conscient de son erreur, LENOVO a publié un outil de désinstallation de Superfish, à télécharger ici Vous avez dit Superfish ? Le constructeur chinois LENOVO a bien installé d’usine (sur ses ordinateurs portables, entre septembre 2014 et janvier 2015) le logiciel Superfish Visual Discovery, l’information a été confirmée par le manager […]

Le contrat d’infogérance

Le Syntec définit l’infogérance comme suit : c’est « la prise en charge partielle ou totale de la fonction informatique d’une entreprise. La SSII peut reprendre, avec ou sans délocalisation, la totalité ou une partie des ressources informatiques (ordinateurs, logiciels, équipes, locaux d’une entreprise) pour assurer la gestion de l’activité informatique correspondante, dans le cadre d’une relation pluriannuelle, avec un engagement sur les résultats. ». Le contrat en précise les termes exacts.